如何配置 Onelogin

请按照本分步指南配置 Port 和 Onelogin 之间的集成。

Port-Onelogin 集成优势

- 通过 Onelogin 应用程序连接到 Port 应用程序;

- 用户登录后,您的 Onelogin 角色将自动与 Port 同步;

- 根据 Onelogin 角色在 Port 上设置细粒度权限。

如何为 Port 配置 Onelogin 应用程序集成

第 1 步: 创建新的 Onelogin 应用程序

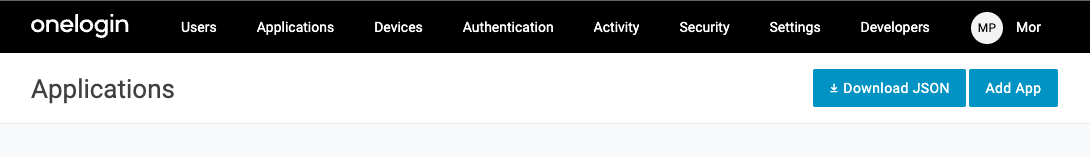

- 在管理控制台中,转到应用程序 -> 应用程序。

- 单击 "添加应用程序"。

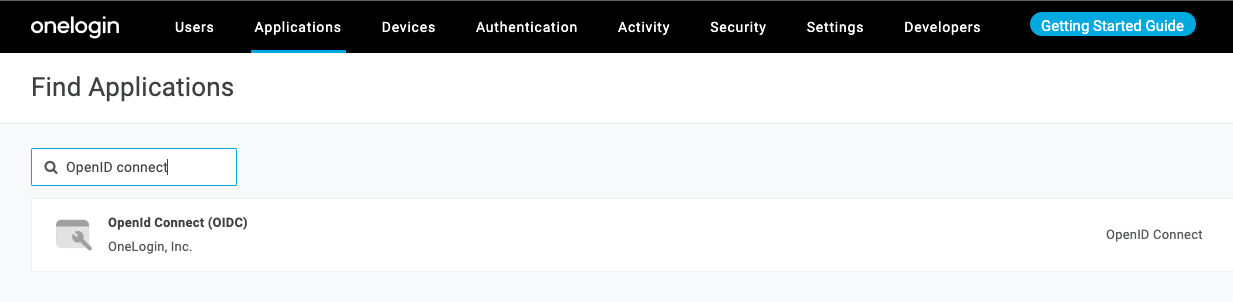

3.在搜索框中输入 OpenID Connect,然后选择 "OpenId Connect (OIDC)":

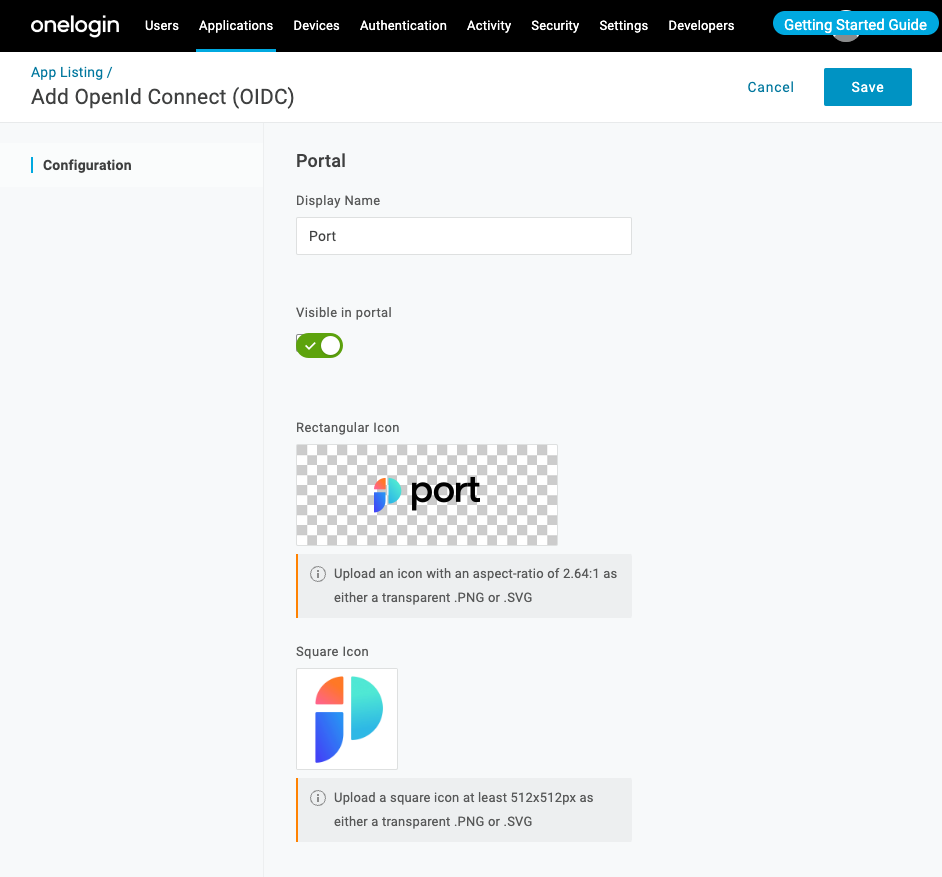

4.定义 Port 应用程序的初始设置:

- 显示名称": 为 Port 应用程序插入一个您选择的名称,如

Port。 2.添加矩形和正方形图标(可选):!Port's icon

单击 "保存"。

第 2 步: 配置 Onelogin 应用程序

在 Port 应用程序中,转到 "配置 "菜单,然后按照以下步骤操作:

- 在 "登录 URL "下粘贴以下登录 URL:

https://auth.getport.io/authorize?response_type=token&client_id=96IeqL36Q0UIBxIfV1oqOkDWU6UslfDj&connection={CONNECTION_NAME}&redirect_uri=https%3A%2F%2Fapp.getport.io

{CONNECTION_NAME} (请在 Slack/Intercom 上联系我们)。2.在 重定向 URI's 下设置: https://auth.getport.io/login/callback"。

- 重定向 URI 是 Onelogin 为登录请求发送验证响应和 ID 标记的位置。

单击 "保存"。

第三步: 配置 OIDC 设置

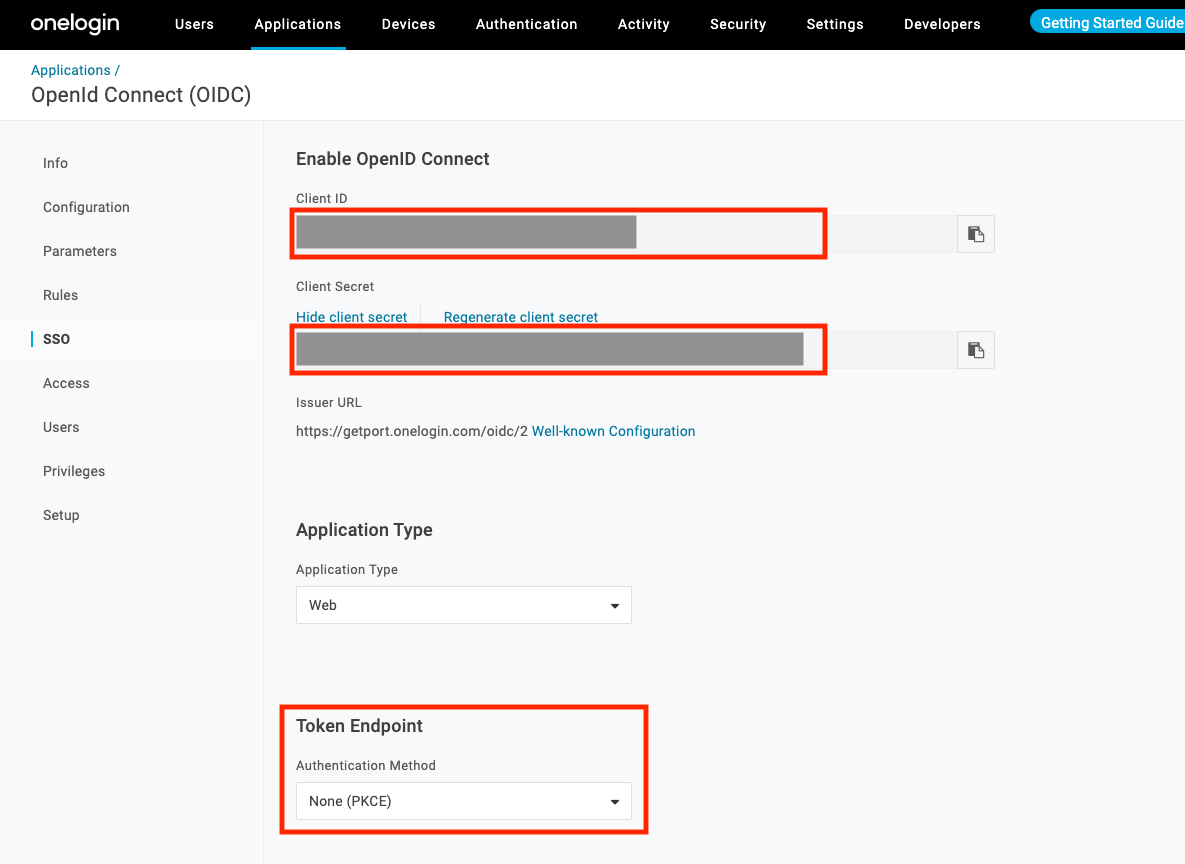

在 Port 应用程序中,转到 "SSO "菜单,然后按照以下步骤操作:

- 复制 "客户 ID "和 "客户secret "并发送给 Port(在松弛频道上)。

- 点击 "Well-known Configuration "链接,并将页面地址发送给 Port(其格式为

https://{YOUR_DOMAIN}.onelogin.com/oidc/2/.well-known/openid-configuration) - 将 "令牌端点 - 验证方法 "更改为 "无 (PKCE)":

单击 "保存"。

步骤 #4: 为所有用户添加 email_verified 自定义属性

使用 OpenID 需要 Onelogin 在用户登录时向 Port 传递 "email_verified "字段。 Onelogin 默认不存储和公开该字段,因此在本步骤中,您将配置该字段,并将其应用于 Onelogin 账户中的所有用户。 这里概述的步骤也可在Onelogin documentation 中找到。

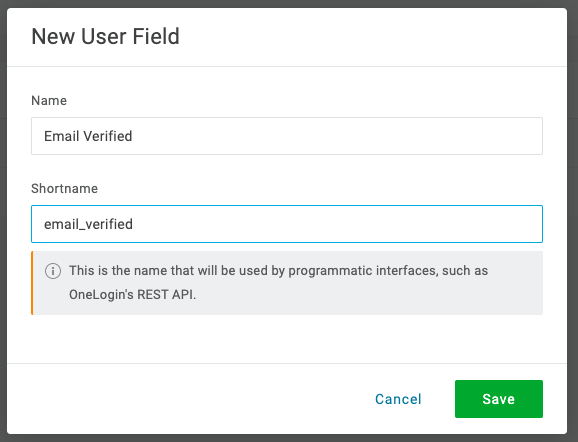

- 在管理控制台中,转到用户 -> 自定义用户字段。

- 点击 "新建用户字段"。

- 输入以下详细信息:

- 姓名已验证电子邮件

- 短名": email_verified

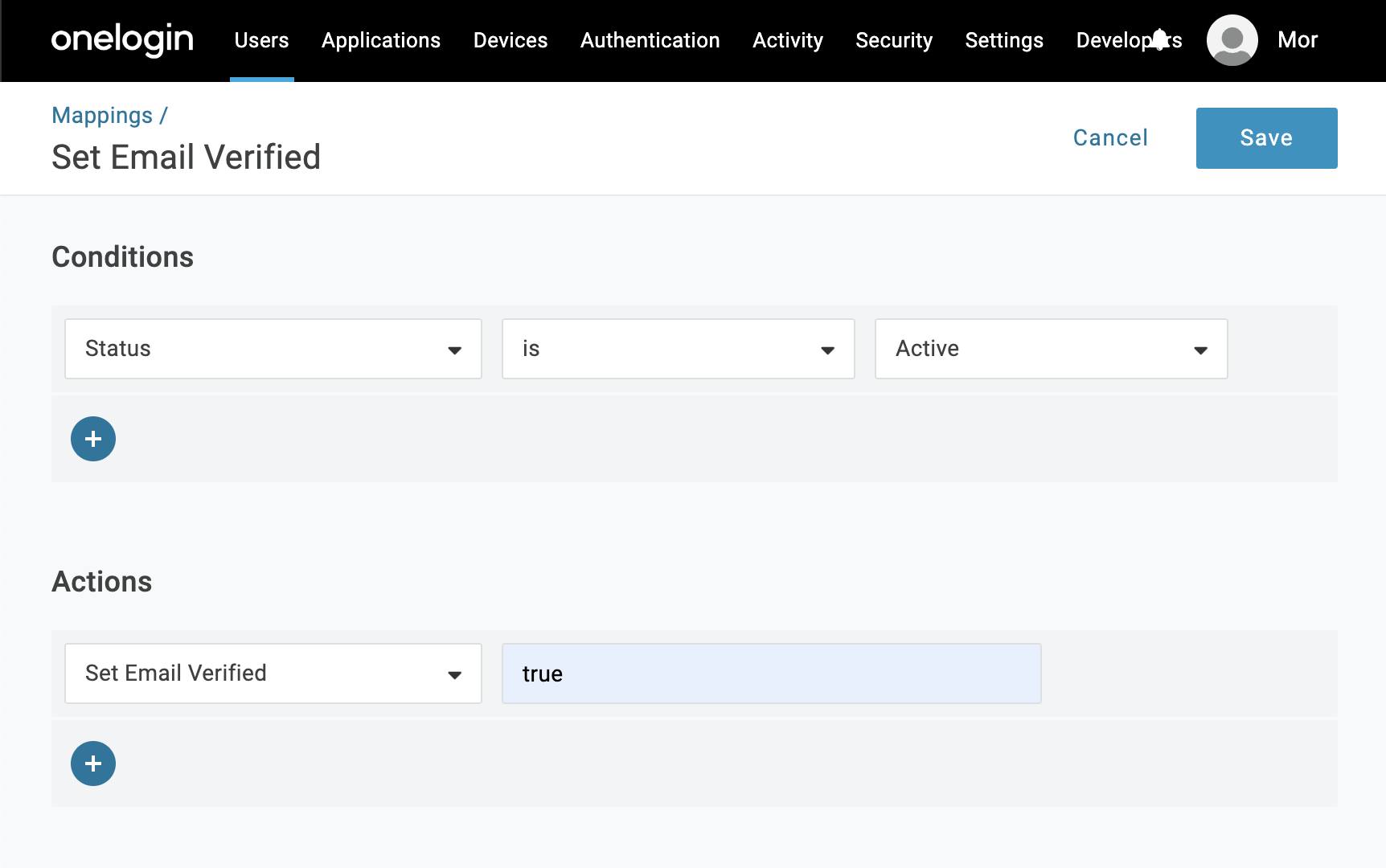

自定义字段默认为 "空",要将其值改为 "true",需要创建一条自定义映射规则:

- 转到用户 -> 映射

- 点击 "新建映射

- 输入映射详细信息:

- 名称为映射插入一个友好的名称,如

设置已验证电子邮件; - 条件设置条件: - 状态 - 是 - 激活;

- 动作设置操作: 设置电子邮件已验证 - true。 4.单击 "保存"。

- 名称为映射插入一个友好的名称,如

创建映射规则后,返回 "用户"->"映射",然后单击 "重新应用所有映射"。 新映射在应用前�可能会处理几分钟。 您可以进入 "活动"->"任务",或查看特定用户,确认其 "电子邮件已验证 "字段设置为 "true"(而不是默认的空字段),从而检查映射任务的状态。

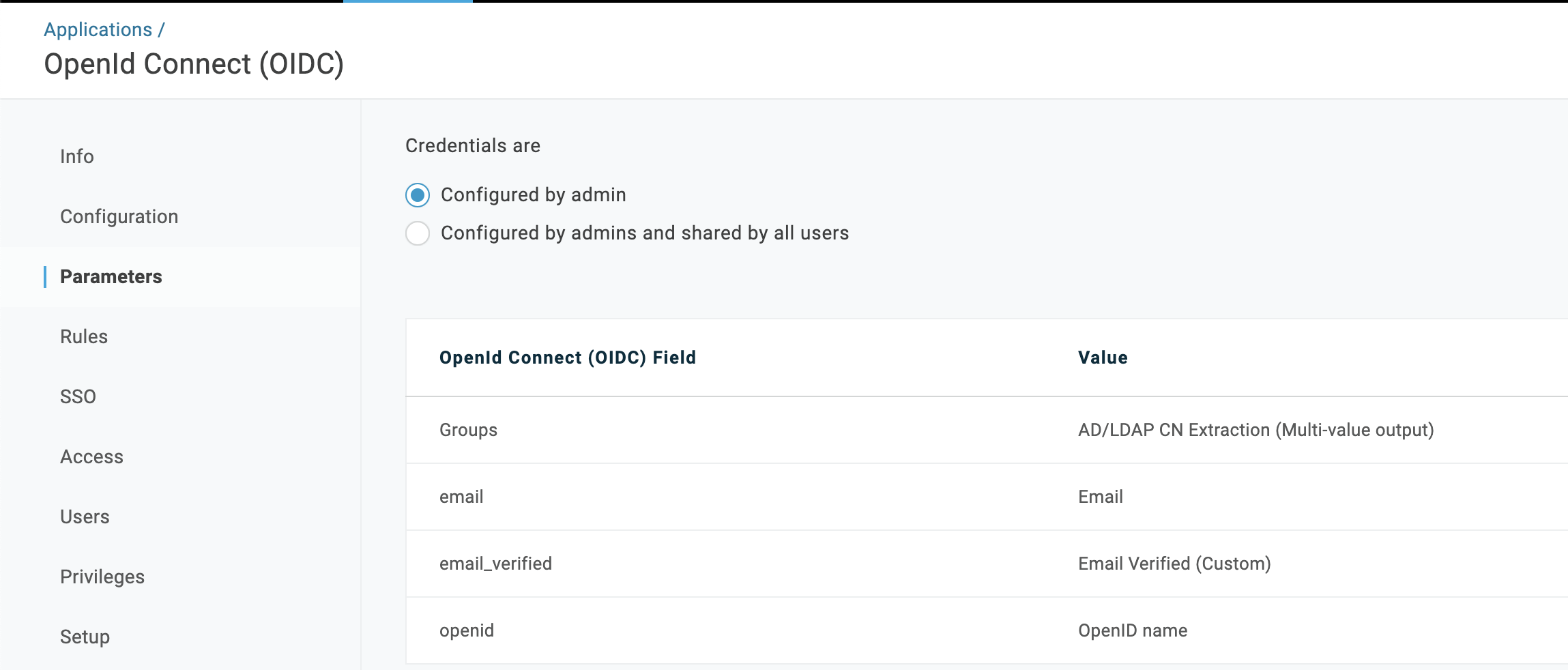

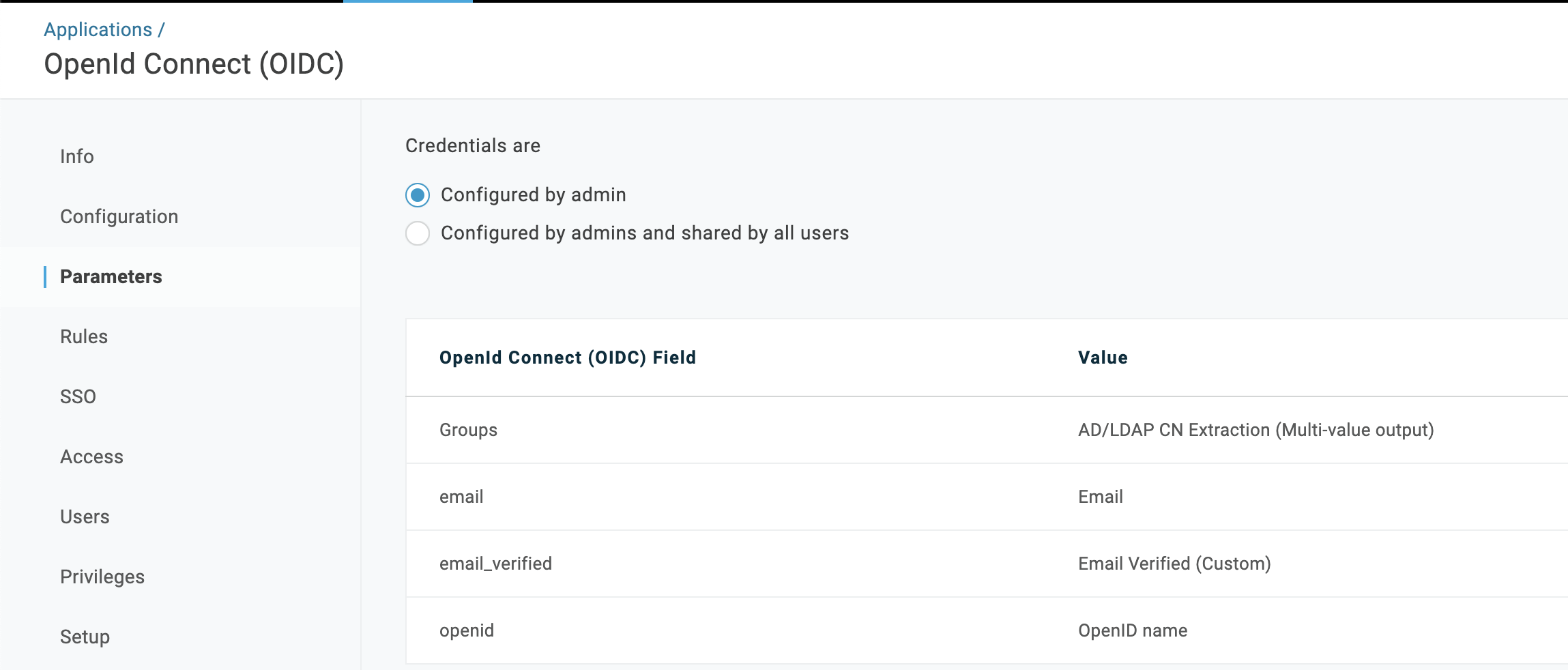

步骤 #5: 配置 OpenID 索赔

在 Port 应用程序中,转到 "参数 "菜单并按照以下步骤操作:

- 点击

+按钮; - 在出现的表单中,在

字段名称下写入openid",然后单击 "保存"; - 在出现的下拉值中,选择

OpenID name。

再重复两次,并添加以下参数:

- 字段名": 电子邮件,"值": 电子邮件

Field Name: email_verified,Values: 已验证电子邮件(自定义)

流程结束后,"参数 "部分将如下所示:

单击 "保存"。

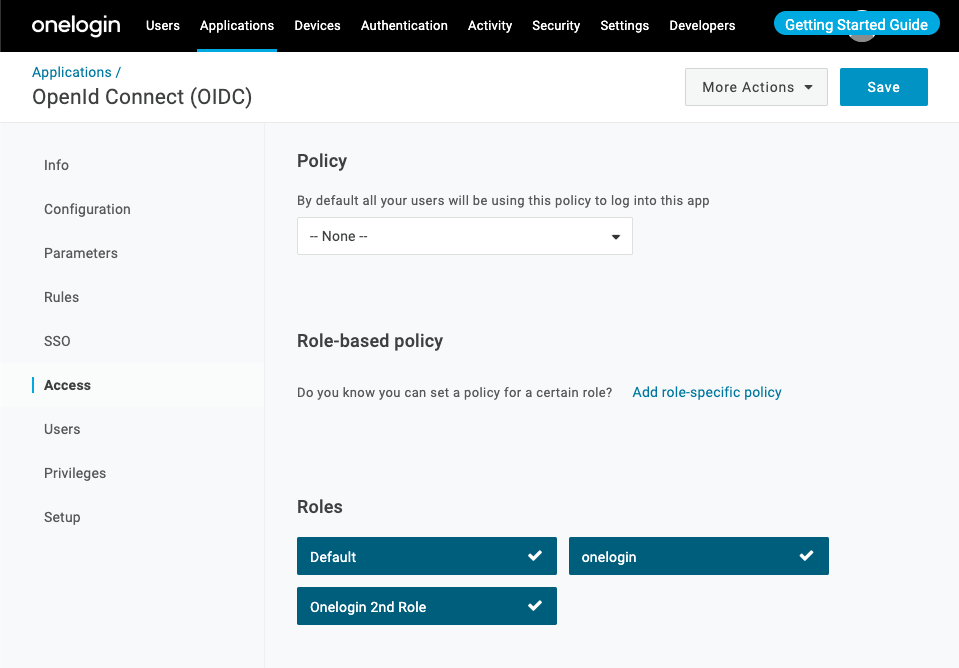

步骤 #6: 向组织公开应用程序

- 在 "应用程序 "页面,选择 Port 应用程序并进入 "访问 "菜单。

- 在 "角色 "部分,选择要向其公开 Port 应用程序的角色:

3.单击 "保存"。

3.单击 "保存"。

完成这些步骤后,具有 Port 应用程序所分配角色的用户将在其门户中看到 Port 应用程序,点击后将登录 Port:

如何允许将 Onelogin 角色拉到 Port

**收益: ** 管理 Port 上的权限和用户访问权限。 **成果: ** 对于每个登录的用户,我们将根据您在下面设置中的定义,自动获取其关联的 Onelogin 角色。

要允许在 Port 中自动支持 Onelogin 角色,请按照以下步骤操作:

- 在 "应用程序 "页面,选择 Port 应用程序,进入 "参数 "菜单;

- 点击

Groupsclaims: 3.更新组索赔:

1.将 "未选中时的默认值 "更改为 "用户角色";

2.从下拉菜单中选择

3.更新组索赔:

1.将 "未选中时的默认值 "更改为 "用户角色";

2.从下拉菜单中选择 分号分隔输入: Onelogin App Groups Claim Setting 3. 单击保存。 4.单击保存。